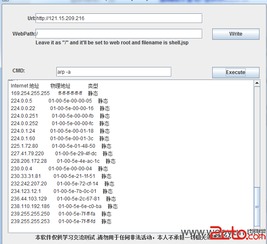

網(wǎng)絡安全研究人員披露,TCL集團旗下呼叫中心某核心業(yè)務系統(tǒng)存在高危Java反序列化命令執(zhí)行漏洞。該漏洞位于處理通話記錄、客戶服務交互數(shù)據(jù)的關(guān)鍵服務組件中,由于系統(tǒng)部署在內(nèi)網(wǎng)環(huán)境且長期未進行有效安全更新,攻擊者可能已利用此漏洞在系統(tǒng)內(nèi)部建立持久化控制節(jié)點,俗稱“已成馬場”。

Java反序列化漏洞是近年來企業(yè)級應用中最危險的安全漏洞之一。攻擊者通過構(gòu)造惡意的序列化數(shù)據(jù),在目標系統(tǒng)反序列化過程中觸發(fā)遠程代碼執(zhí)行,從而完全控制服務器。在呼叫中心這類存儲大量敏感信息的系統(tǒng)中,此類漏洞的危害性被進一步放大。

根據(jù)分析,受影響的系統(tǒng)涉及通話記錄管理、客戶服務調(diào)度等核心功能。攻擊者一旦獲得控制權(quán),不僅可以竊取包括客戶電話號碼、通話內(nèi)容概要、服務記錄在內(nèi)的敏感數(shù)據(jù),還可能通過該內(nèi)網(wǎng)節(jié)點進一步滲透至企業(yè)網(wǎng)絡的其他區(qū)域,造成更廣泛的資料泄露和業(yè)務中斷風險。

值得注意的是,由于該漏洞存在于內(nèi)網(wǎng)系統(tǒng),傳統(tǒng)邊界安全防護措施難以有效檢測和阻斷此類攻擊。攻擊者可能已潛伏相當長時間,持續(xù)竊取數(shù)據(jù)或維持后門訪問。

針對此嚴重安全事件,我們建議TCL集團及相關(guān)企業(yè)立即采取以下應急措施:

- 立即隔離受影響系統(tǒng),切斷其網(wǎng)絡連接以防止進一步擴散

- 進行全面安全審計,排查是否已有數(shù)據(jù)泄露和系統(tǒng)被控跡象

- 更新所有Java組件至安全版本,修補反序列化漏洞

- 對呼叫中心系統(tǒng)進行代碼級安全審查,消除類似安全隱患

- 加強內(nèi)網(wǎng)安全監(jiān)控,部署異常行為檢測系統(tǒng)

- 建立健全的漏洞管理和應急響應機制

此次事件再次警示企業(yè),即使是內(nèi)網(wǎng)系統(tǒng)也需保持高度安全警惕。呼叫中心作為企業(yè)與客戶溝通的重要樞紐,其安全性直接關(guān)系到客戶信任和企業(yè)聲譽。各企業(yè)應當引以為戒,加強對關(guān)鍵業(yè)務系統(tǒng)的安全防護和定期漏洞評估,避免類似安全事件的發(fā)生。